TargetCompany ransomware တိုက်ခိုက်မှုတွေမှာ Microsoft SQL servers တွေ ဟက်ခ်ခံရ

အားနည်းချက်ရှိတဲ့ Microsoft SQL servers တွေကို FARGO ransomware ဖြင့် တိုက်ခိုက်မှု လှိုင်းသစ် တစ်ခုမှာ ပစ်မှတ် ထားခံရ တယ်ဟု လုံခြုံရေး သုတေသီများက သတိပေး ထားပါတယ်။

MS-SQL servers တွေက အင်တာနက် ဝန်ဆောင်မှုတွေ နှင့် apps တွေ အတွက် ဒေတာ တွေကို ကိုင်ဆောင်ထားတဲ့ database management systems တွေပဲ ဖြစ်ပါတယ် ။ ၎င်းတို့ကို နှောင့်ယှက်ခြင်းက ဆိုးရွားတဲ့ business trouble တွေ ဖြစ်စေ နိုင်ပါတယ်။

BleepingComputer က ဖေဖော်ဝါရီ လက အလားတူ တိုက်ခိုက်မှု တွေကို အစီရင်ခံ ခဲ့ပြီး Cobalt Strike beacons တွေကို ကျဆင်း စေခဲ့ ပါတယ်။ ဇူလိုင်လမှာ proxy services တွေ အတွက် bandwidth ကို ခိုးယူဖို့ threat actors တွေက အားနည်းချက် ရှိတဲ့ MS-SQL servers တွေကို ပြန်ပေးဆွဲ ခဲ့ပါတယ်။

နောက်ဆုံး wave က database owners တွေကို blackmailing ပြုလုပ်ခြင်းဖြင့် လျင်မြန်လွယ်ကူသော အမြတ်အစွန်း ရရှိဖို့ ရည်ရွယ်၍ ပိုမို ဆိုးရွား ပါတယ်။

FARGO ransomware၊ a.k.a. TargetCompany

AhnLab Security Emergency Response Center (ASEC) မှ လုံခြုံရေး သုတေသီတွေက FARGO က GlobeImposter နှင့်အတူ MS-SQL servers တွေ ပေါ်မှာ အဓိကထား လုပ်ဆောင်တဲ့ အထင်ရှားဆုံး ransomware strains တွေထဲမှ တစ်ခု ဖြစ်ကြောင်း ပြောကြား ခဲ့ပါတယ်။

ဒီ malware family ကို ယခင်က “Mallox” ဟု ရည်ညွှန်း ထားသော်လည်း ၎င်းက ၎င်းရဲ့ ကုဒ်ဝှက် ထားတဲ့ ဖိုင်တွေမှာ “.mallox” extension ကို ထည့်သွင်း ထားသောကြောင့် ဖြစ်ပါတယ်။

ထို့အပြင် ၊ ဒီမျိုးကွဲဟာ ဖေဖော်ဝါရီ လက အစီရင်ခံစာမှာ “TargetCompany” ဟု အမည်ပေးထားတဲ့ Avast researchers တွေနှင့် အတူတူပင် ဖြစ်ပြီး၊ အချို့သော ကိစ္စတွေမှာ ကုဒ်ဝှက်ထားသော ဖိုင်တွေကို အခမဲ့ ပြန်လည် ရယူနိုင်ကြောင်း မီးမောင်း ထိုးပြထား ပါတယ်။

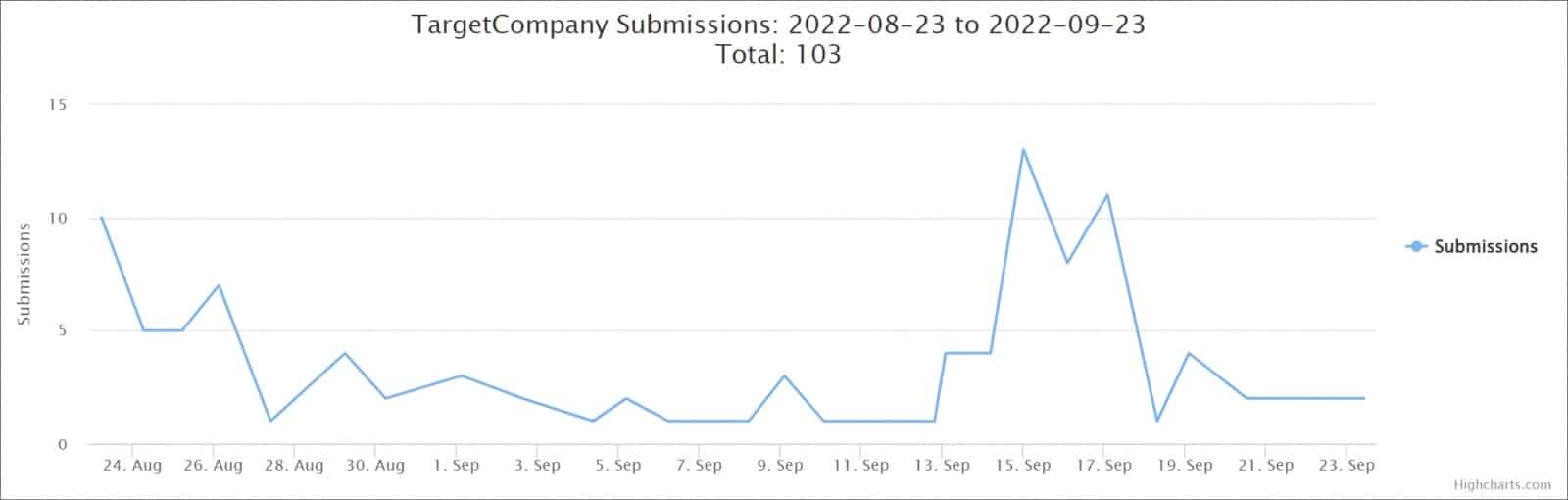

ID Ransomware platform ရှိ ransomware တိုက်ခိုက်မှုတွေနှင့် ပတ်သက်တဲ့ ကိန်းဂဏန်း အချက်အလက်တွေက file-encrypting malware ရဲ့ FARGO family က အလွန် တက်ကြွကြောင်း ဖော်ပြ ပါတယ်။

FARGO activity in the last 30 days (ID Ransomware)

Infection and execution

Researchers တွေက ransomware ကူးစက်ခံရမှုဟာ cmd.exe နှင့် powershell.exe ကို အသုံးပြု၍ .NET ဖိုင်ကို ဒေါင်းလုဒ် လုပ်တဲ့ စက်မှာ MS-SQL process မှ စတင်ကြောင်း သတိပြု မိပါတယ်။

Payload က တိကျသော လုပ်ငန်းစဉ်တွေ နှင့် ဝန်ဆောင်မှုတွေကို ရပ်ဆိုင်းတဲ့ BAT ဖိုင်ကို ထုတ်ပေးပြီး လုပ်ဆောင်တဲ့ အပို malware ( လော့ခ်ကာအပါအဝင် ) ကို ရယူထား ပါတယ်။

ထို့နောက် ၊ ransomware payload က တရားဝင် Windows process ဖြစ်တဲ့ AppLaunch.exe ထဲသို့ သူ့ကိုယ်သူ ထိုးသွင်းပြီး Raccine ဟု ခေါ်သော open-source ransomware “vaccine” အတွက် registry key ကို ဖျက်ဖို့ ကြိုးစားနေတာပဲ ဖြစ်ပါတယ်။

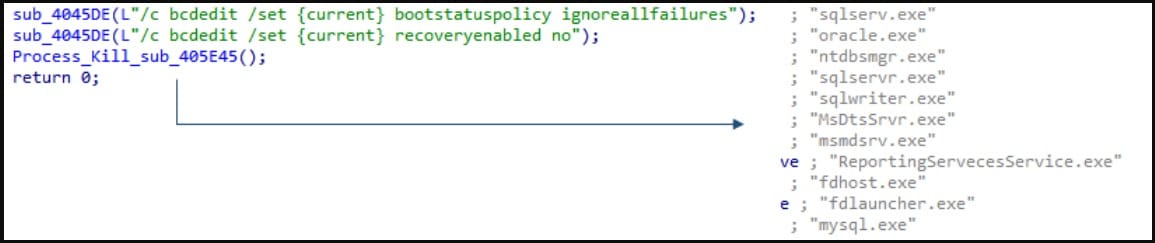

ထို့အပြင်၊ Malware က recovery deactivation command ကို လုပ်ဆောင်ပြီး ၎င်းတို့ရဲ့ အကြောင်းအရာတွေကို encryption အတွက် ရနိုင်စေဖို့ database-related processes တွေကို ရပ်ဆိုင်း စေပါတယ်။

Processes killed by FARGO prior to initiating encryption (ASEC)

FARGO ransomware မျိုးကွဲက တိုက်ခိုက်ခံရတဲ့ စနစ်အား လုံးဝ အသုံးမပြုနိုင်စေဖို့ ကာကွယ်ရန် အတွက် အချို့သော ဆော့ဖ်ဝဲလ် နှင့် လမ်းညွှန်ချက် တွေကို encryption မှ ဖယ်ထုတ် ထားပါတယ်။

Encryption မှ ကင်းလွတ်ခွင့်တွေက Microsoft Windows system လမ်းညွှန်တွေ ၊ boot ဖိုင်တွေ ၊ Tor Browser ၊ Internet Explorer ၊ အသုံးပြုသူ စိတ်ကြိုက် ပြင်ဆင်မှုတွေ နှင့် settings တွေ ၊ debug log file (သို့မဟုတ်) thumbnail database တွေပဲ ဖြစ်ပါတယ် ။

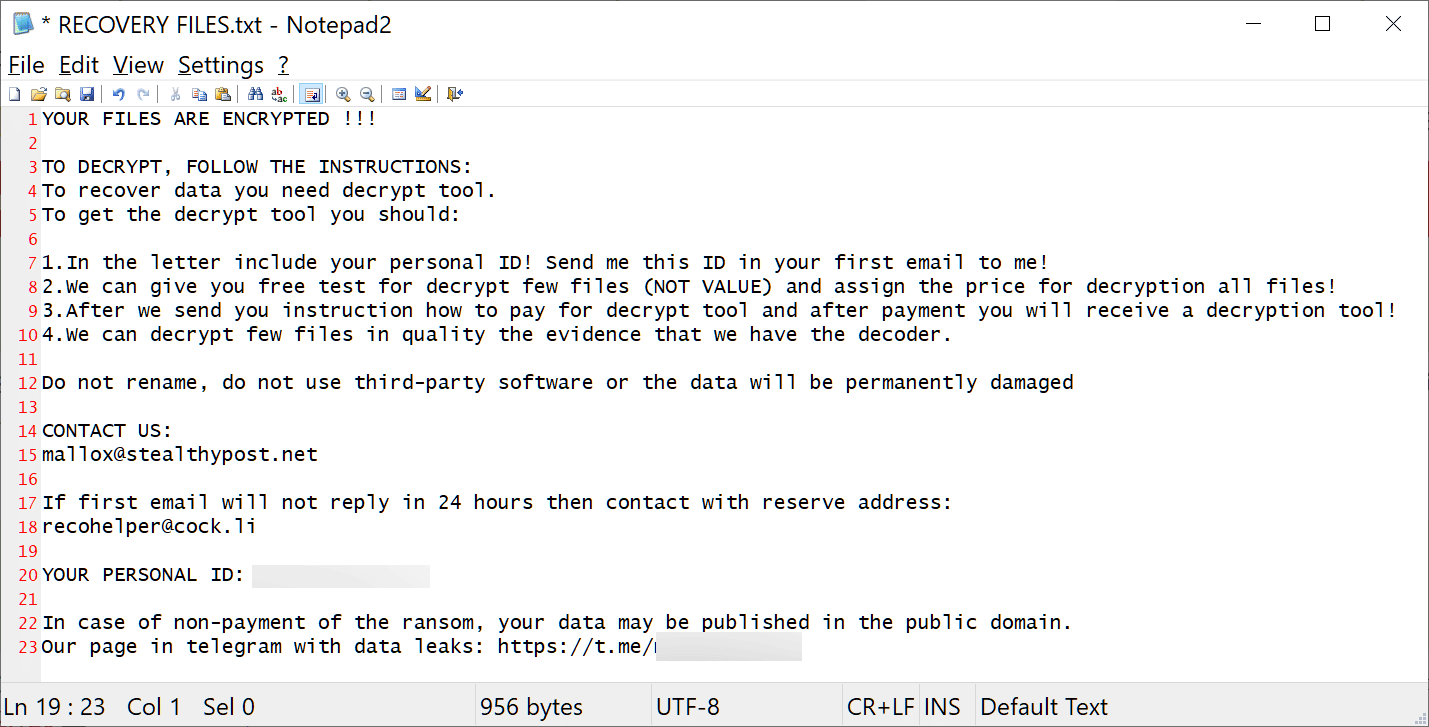

Encryption ပြီးသွားတဲ့ အခါ၊ လော့ခ်ချထားသော ဖိုင်တွေကို “.Fargo3” extension အသုံးပြု၍ အမည်ပြောင်းပြီး malware က ransom note (“RECOVERY FILES.txt”) ကို ထုတ်ပေး ပါတယ်။

FARGO ransom note

Database servers တွေကို မကြာခဏ ဆိုသလို brute-force နှင့် dictionary attacks တွေမှ အောင်မြင်သော အထောက်အထားတွေ အားနည်းသော အထောက်အထားတွေဖြင့် ကာကွယ်ထားတဲ့ အကောင့်တွေကို ဖျက်ဆီး ခံရလေ့ ရှိပါတယ် ။ တနည်းအားဖြင့် ၊ cybercriminals တွေက ပစ်မှတ်ကို ဖာထေးခြင်း မပြုသော သိထားတဲ့ အားနည်းချက်တွေကို အသုံးချဖို့ ကြိုးစားကြ ပါတယ်။

MS-SQL server administrators တွေ အတွက် အကြံပြုချက်မှာ ၎င်းတို့က လုံလောက်ပြီး ထူးခြားသော စကားဝှက်တွေကို အသုံးပြုကြောင်း သေချာစေဖို့ ဖြစ်ပါတယ် ။ ထို့အပြင်၊ လုံခြုံရေး အားနည်းချက်တွေ အတွက် နောက်ဆုံးပေါ် ပြင်ဆင်မှုတွေ နှင့်အတူ စက်ကို up-to-date ဖြစ်အောင် ထားရှိခြင်းဟာ ခေတ်မမီတော့တဲ့ အကြံဉာဏ်သာ ဖြစ်ပါတယ်။

Reference: BleepingComputer

သတင်းဆောင်းပါးများ ဖတ်ရှုနိုင်ရန် နှင့်ရသစုံ ဗီဒီယိုများကို လက်မလွတ်တမ်း ကြည့်ရှုနိုင်ရန် Mitelar Facebook Page , Mitelar Website နှင့် Mitelar Youtube Channel တို့တွင် အသေးစိတ် ဝင်ရောက်လေ့လာကြည့်ရှုနိုင်ပြီး Like နဲ့ Followလေးလုပ်ထားဖို့လဲမမေ့ပါနဲနော်…။